CCNP-ISCW Module 03 IPSec VPNs(2)

IPSec Framework 2大類

方式

|

步驟

|

細節

| ||||||||

KEY management tunnel

建立一個安全的KEY的協商管道

|

IKE

(Internet Key Exchange)

實做的方法

|

Phase 1:

建立KEY management tunne相關的參數

*建立IKE SA

|

1.Authenticate the Peers驗證對方設備之間的驗證

| |||||||

2.協商雙向的SA(Security Association)

會把peer資訊、雙方相關的安全參數…放在一個Security的DB裡面

建立安全協商環境 利用Diffie-Hellman演算法(非對偁加密演算法)

目的在建立加密用的Key(HMAC)

*IKE SA為雙向

| ||||||||||

3.建立IKE SA的方法

建立控制訊號(SA)傳送所需要的參數

(1)Main mode: (標準)

(2)Aggressive mode: (較簡易 option)

| ||||||||||

Phase 1.5:

(option)

用於remote-to-site VPN

|

1.Xauth : User的驗證,用於remote-to-site VPN去驗證。

|

可用AAA 、OTP或本機…其他驗證方式

| ||||||||

2.Mode config : (option) 用於建立VPN後由server push相關的參數。

| ||||||||||

Phase 2:

建立Data management tunnel相關的參數

*建立IPSec SA

|

1.IPSec SA:

建立Data訊號(SA)傳送所需要的參數

*IPSec SA為單向分為Outbound或Inbound

| |||||||||

2.Quick mode: (建立IPSec SA的方法)

與Agreessive Mode協商方式類似,以達到快速協商。

| ||||||||||

ISAKMP

(Internet security association and Key managmant protocol)

安全關聯跟key的管理協定。

|

Key management

|

1.ISAKMP: ISAKMP靠IKE來實做。

| ||||||||

2.SKEME: 用來做key的reflash,自動更換key。

| ||||||||||

3.Oakley: 用diffie-Hellman演算法,來安全交換加密用的key的演算法

| ||||||||||

4.key

交換的方法

|

Manual(手動交換較不方便)

| |||||||||

Secret Key Exchange (靠diffie-hellman 自動交換)

| ||||||||||

Public Key Exchange (靠CA(憑證中心)來交換,類似數位憑證)

| ||||||||||

SA(Security Association)

單一方向認證,也可以說是Security policy(詳細資訊在此篇最下方)

| ||||||||||

Data management tunnel

建立一個安全的Data的傳輸管道

|

AH(Authentication Header)

只對來源ip header & 資料做正確性的驗證&認證,沒有對資料做加密(較少人使用)

Protocol number : 51

|

Transport mode:

*建立tunnel時不變更原來的ip header 只變更protocol number。

*在NAT & PAT下無法使用。

*適用於小型區網(host-to-host)

| |

Tunnel mode:

*在區域網內用明文方式傳送,到Tunnel時加密傳送

*建立tunnel時插入新的ip header,故新的IP可以routing。

*驗證包含IP header & Payload

*在NAT & PAT下可以使用。

*適用於大型區域網(client-to-site VPN、gatway-to-gatway、site-to-site)。

| |||

ESP(Encapsulating Security Payload)

對來源 ip header & 資料做完整(正確)性&認證&加密payload(最常用的方式)

Protocol number : 50

|

Transport mode:

*建立tunnel時不變更原來的ip header 只變更protocol number。

*在NAT & PAT下無法使用。

*適用於小型區網(host-to-host)

| ||

Tunnel mode: (最常用的方式)

*在區域網內用明文方式傳送,到tunnel時加密傳送。

*建立tunnel時插入新的ip header,故新的IP可以routing。

*加密的部份&驗證的部份都是針對Payload做檢查,不包含IP header。

*在NAT & PAT下可以使用。

*適用於大型區域網(client-to-site VPN、gatway-to-gatway、site-to-site)。

*建議用ESP+AH就可以把IP hader & Payload做加密及驗證。

|

SA (Security Association) 單一方向認證,也可以說是Security policy

步驟

|

名稱

|

細節

| ||

1.

|

Authentication method

|

驗證的方法

| ||

2.

|

Encryption algorithm

|

加解密的方法

| ||

3.

|

Encryption & authentication key

壓縮和認證的key

|

Encryption

|

Symmetric(對稱式):

*加密與解密的key是一樣的

*用於資料傳輸的加密

(1)DES:Key的長度為56bits

(2)3DES:做3次DES,key的長度為168bits

(3)AES:key的長度為128、192、256bits最常用(較安全且效率較好)

| |

Asymmetric(非對稱式):

*加密與解密的key是不一樣的,每一個單位都會產生一個key,會產生公鑰與私鑰。

*用於key的加密

RSA:使用Diffie-Hellman Group 1、2來交換key。

PKI:利用CA的憑證驗證雙方

| ||||

Authentication

|

Digital Signature(數位憑證)

| |||

MAC(hash的機制)

| ||||

HMAC (hash的機制)

|

MD5(已遭破解)

*長度為128bits

| |||

SHA-1(較安全)

*長度為160bits

| ||||

4.

|

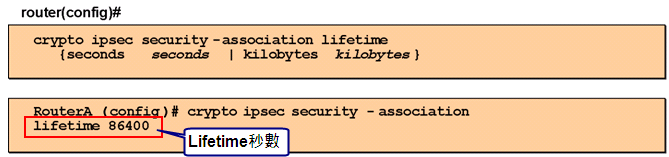

Life time of SA(時效性)

|

可設定時間(10sec)及傳遞資料量當作單位

| ||

5.

|

Sequence number

|

可避免replay攻擊

| ||

2009 年 02 月 09 日

CCNP-ISCW Module 03 IPSec VPN(1)

Tunnel Protocol

Application lyaer

| SSH PGP | 支援的廣度大小 |

| L4 | TLS (SSL) 需應用層支援 | 需應用層支援 |

| L3 | IPSec ( IP Security ) | 建構在TCP/IP網路上 支援TCP/UDP/ICMP 預設的行為是Unicast |

| L2 | L2TP (正式的標準) Layer 2 Tunneling Protocol

PPTP

(Point-to-Point Tunneling Protocol) | End-to-End 沒有彈性/無法建立多點 L3 的協定都支援 |

VPN 運用的概念

把私有網路建構在一個公眾的網路上,而不使用私人的網路,因為專屬 的線路較貴,使用公眾的網路較便宜,故需要搭配tunnel IPsec的機制來達到傳輸的安全。

IPSec 希望做的項目

| 1.IPSsc為CPE base Tunnel的技術 |

| 2.可以做到Site-to-Site Client-to-Site |

IPSec的種類

IPSec support functions

Peer authencation

認證方式

|

Pre-shared key

|

共用的key(較不安全)

|

IPSec 會在兩端建立tunnel故需要先驗證對方

| |||

Digital certuficate

|

數位憑證(較安全)

| |||||

Data confidentiality

資料私密性的方法

|

對

偁

式

|

DES(56bit)

|

*64 bit data block

|

*資料私密性一定要對資料做加密,以防竊聽

*長度越長越難破解

*與國防政策有關

*利用key來預防

| ||

3DES(168bit)

|

做3次DES

| |||||

AES(256bit)

|

*128 bit data block

*key 128、192、256bit

| |||||

非

對

偁

式

|

RSA

(512bit以上)

|

*diffie-Hellman演算法取一個大質數以達到加密的效果

*D.H分為 Group1&2

*加密和解密用的key不一樣,分為public(公開給任何人)&privity(需自己保密) Key。

*Key的管理用非對偁式

| ||||

PKI

|

數位憑證

| |||||

Data integrity

資料完整性的方法

(資料正確性)

|

One way hash

|

雜湊函數(不安全)

|

*檢查資料的正確性

*需互相用相同的KEY來驗證

| |||

HMAC

*MAC=Message

Authentication Code

|

MD5

128bit為一個單位(不安全)

|

雜湊函數+MAC

(較安全)

| ||||

SHA-1

160bit為一個單位(較安全)

| ||||||

Data replay protection

資料重傳

|

*預防資料被複製並重傳

*利用續號來預防

| |||||

CCNP-ISCW Module 03 IPSec VPNs(3)

IPSec VPN tunnel的程序

IPsec NAT Transversal (NAT-T) 步驟

| NAT-T detection | 再Phase 1 | 用NAT discovery封包偵測傳輸中是否有NAT的設備 |

| NAT-T decision | 再Phase 2 | 把IPSec封包,封裝在UDP Header裡面。 |

PKI (Public Key Infrastruture) Environment

| 名稱 | 備註 |

| CA (Certificate Authority) | 憑證管理中心,最重要的信任點。 功能:Key的產生。 |

| RA (Registration and Certification Insurance) | 幫助CA註冊的單位 |

| Certificate Revocation | 憑證廢止單位 功能未註銷憑證 |

| Trusted Time Service | 校時系統 功能為驗證CA Key的時效性 |

| Key Recovery | Key回覆機制 |

| Support for Nonrepudiation | 不可否認性 |

憑證的處理過程

設備若要使用憑證 會把憑證存放再NVRAM裡面或E-toke裡面(usb smart card)

IPSec建立流程:

Setup 2.利用Main Mode的方式協商IKE SA

看哪一個限制先到達就會中斷

設定IPSec的步驟

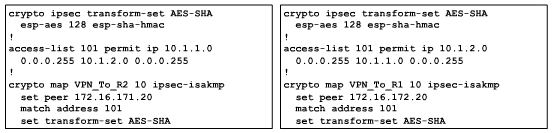

IPSec VPN範例:

Phase 1 設定方式

Phase 2 設定方式

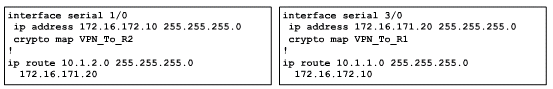

套用到介面

GRE(Generic Routing Encapsulation) V.S IPSec

| 名稱 | 支援協定 | ||||

| IPSec | L3 Tunnel | IP/IPX/Apple… 多種協定 | Multicast 12.4(4)T後 | 沒有Flowcontrol | 不安全 |

| GRE | L3 | 只有IP | Unicast | 有Flowcontrol | 安全 |

安裝SDM的方法

| 步驟 | 備註 |

| 1.建立user name(LV 15) | Router(config)#username 名稱 privilege 15 secret 密碼 |

| 2.啟動http(https) server | Router(config)#ip http server Router(config)#ip http authencation local(用本地端帳號認證) |

| 3.設定line vty | Router(config)#line vty 0 4 Router(config-line)#password 密碼 Router(config-line)#login local |

| 4.選擇安裝在router or PC | 安裝SDM軟體&JRE程式 |

建議事項:

Quick setup設定步驟:

*較簡單的設定方式

*細部的設定無法使用

| Step 1:設定Site-to-site VPN |

Step 2:選擇Quick setup模式 |

| Step 3:設定細部參數 (1)設定VPN的介面 (2)設定Peer的IP位址 (3)認證的方式:分為數位憑證&Pre-shared Key (4)建立Interesting Traffic & ACL |

Step 4:設定完成

|

Step by Step設定步驟:

| Step 2:選擇Step by Step模式 |

| Step 3:設定細部參數 (1)設定VPN的介面 (2)設定Peer的IP (3)認證的方式:pre-shared key or 數位憑證 |

| Step 4.IKE Policy (1)新增IKE Policy |

| Step 5.Transform Set (1)新增Transform Set |

| Step 6.設定受保護的資料流 |

| Step 7:設定完成 |

GRE封包格式

*支援多種protocol,利用protocol type的欄位

*GRE沒有安全的機制

*只支援IP及unicast

設定的方法

*Split tunneling表示要到特定的位址才走tunnel,其他的走一般介面。

*若關閉Split tunneling會全部走tunnel介面。

*宣告路由時要把tunnel的介面宣告出去。

| IKE Keeplive | *CISCO 專屬協定 *會週期送出資訊詢問對方是否還活著,約10秒一次,較快偵測對方的狀況 *較耗資源 |

| IPSec DPD | *由IKE Keeplive演變來的機制 *DPD是一個標準,各家都可以使用 *分為週期性更新及On-demand的方式 *On-demand:當有資料要傳送的時候但出現問題,才會去偵測連線的狀況 *較不即時偵測連線的狀況 *預設值為on-demand的模式 *IOS 12.2(8)之後才會支援 |

| 種類 | 運用 | |

| Stateless failover 斷線時需要重新建立session | PPP/HSRP/IGP… *會造成瞬斷的狀況 | 一般企業(較不講究連線穩定的狀況下) |

| Statefull failover 斷線時不需要中斷session | *IOS/設備規格/設定要相同 *需要互相交換IPSec的訊息 *需要一個設備接在brondcast上 *目前支援box-to-box *完全的standby | 遊戲公司(非常要求連線的穩定) |

RRI-reverse-route-injection(動態產生靜態路由)

State crypto map 知道peer的IP add(site-to-site ) RRI會自動在建立連線的peer加入一條靜態路由,但RRI在state效果不大

dynamic cryptomap 不知道peer的IP add(remote –to-site) RRI會自動在建立連線的peer加入一條靜態路由,但RRI在dynamic效果較佳

EASY VPN 設定步驟

Local Group Policy的設定

*當group policy建立在本機時,才可以使用。

資料來源:http://nkongkimo.wordpress.com/category/ccnp-iscw-module-03/

沒有留言:

張貼留言