DMZ 的概念

*DMZ:非軍事區

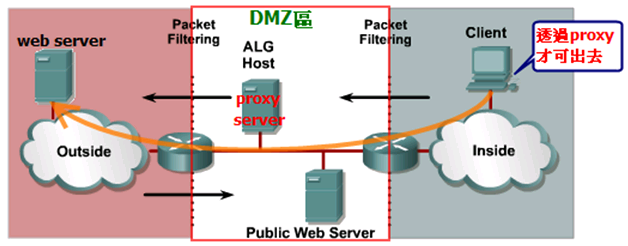

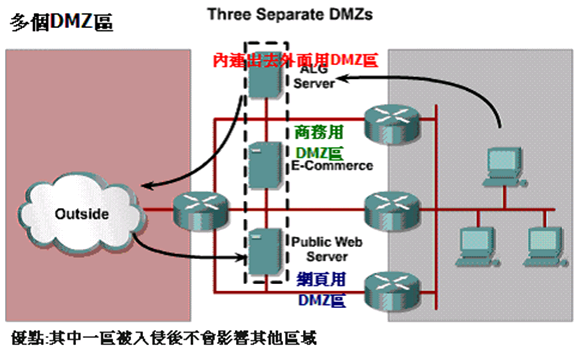

基本型DMZ設計 |

|

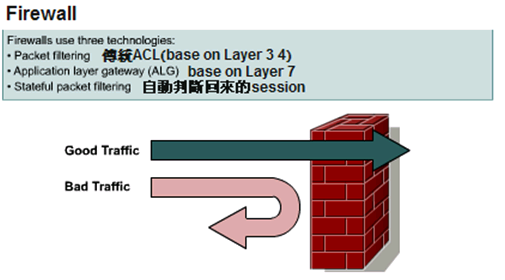

Firewall

Packet Filtering的種類

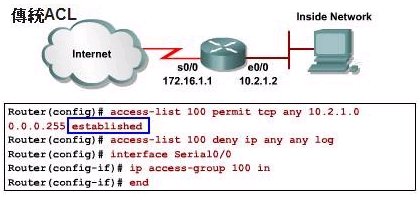

Packet filtering

|

*傳統的firewall設計為stateless的架構,ACL去的方向和回來的方向都要自己定義。

*在TCP連線中可以用”established”(接受內對外的連線)指令去設定一達到stateful的功能,但較繁雜。

*在UDP連線中無法達到stateful的功能

|

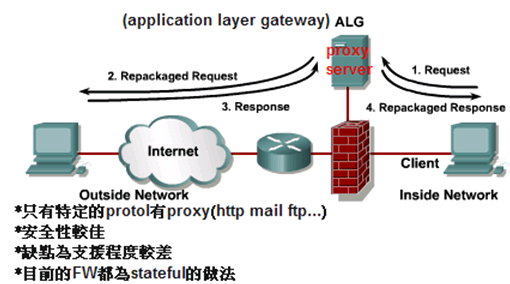

Stateful packet Filtering

| *自動判斷連進來的session *只有特定的Protocol有Proxy(Http、mail、Ftp) *安全性較佳 *缺點為支援程度較差 *目前的FW都是stateful的作法 |

Cisoc IOS firewell的功能&資安防護流程

1.Firewall

(第1步)

|

一般的Firewall

|

Layer 3 (IP)

Layer 4 (port)

|

*達到政策上的管制

*可預防DoS的攻擊

*自動建立stateful filtering

|

2.Authentication Proxy

(第2步)

|

認證Proxy

|

*提供使用者身份/權限認證的功能

*支援http https telnet ftp ssh …

| |

3.IPS/IDS

(第3步)

|

入侵防禦/偵測系統

|

Layer 7

|

*可做封包檢核的功能

*需要考慮bypass模組

*IPD可對攻擊做出警示、丟棄或阻擋的功能

*在RAM會建立資料庫建立攻擊或病毒特徵碼

|

4.PAM

(Port to Application Mapping)

| *port對應Application的功能 |

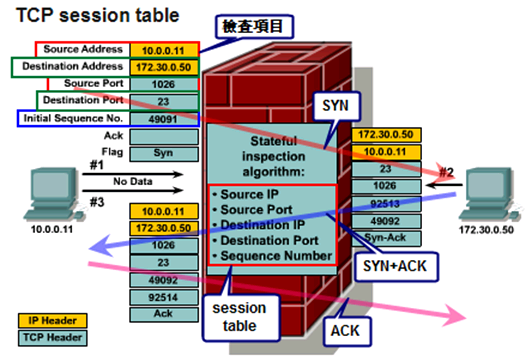

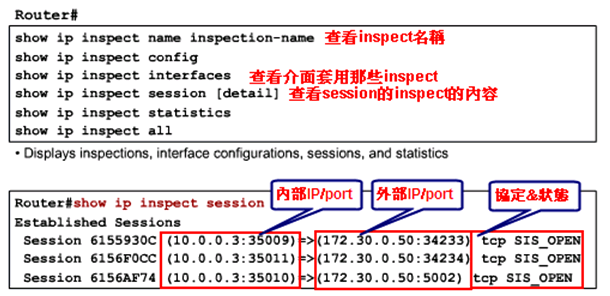

TCP & UDP 封包檢查

| TCP Session檢查的方式 *Session table裡面的資料:

| ||||||

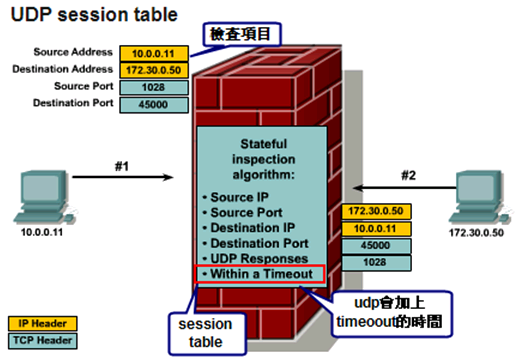

| UDP Session檢查的方式 *Session table裡面的資料

|

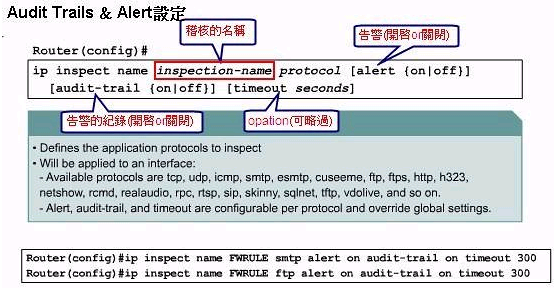

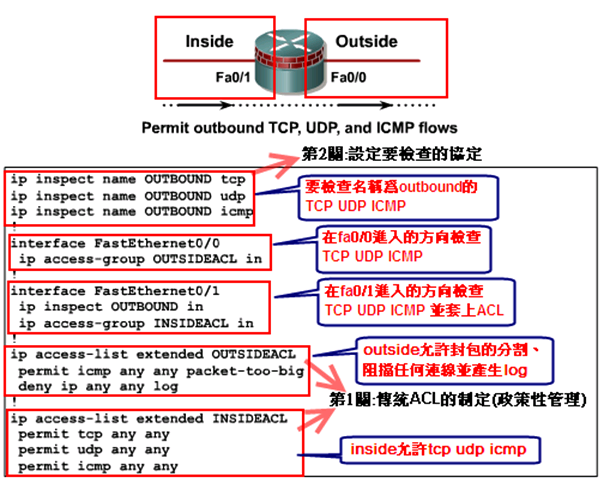

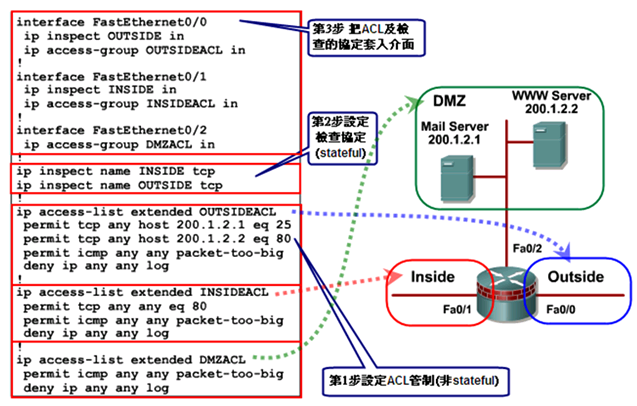

IOS Firewell設定的方法

第1步

Audit Trails configuartion(告警的設定)

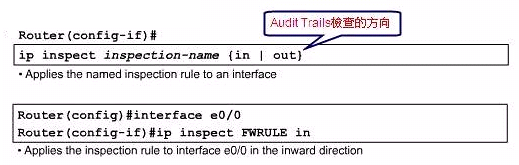

第2步

把Audit Trails 套用在介面上

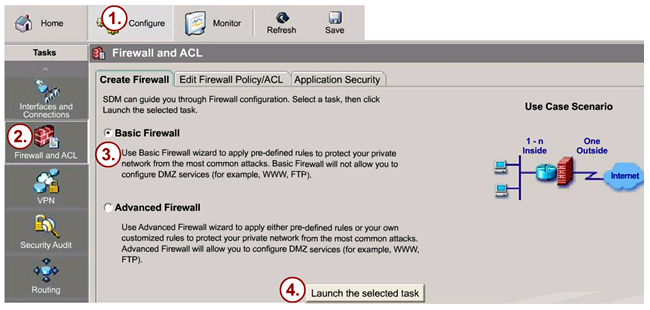

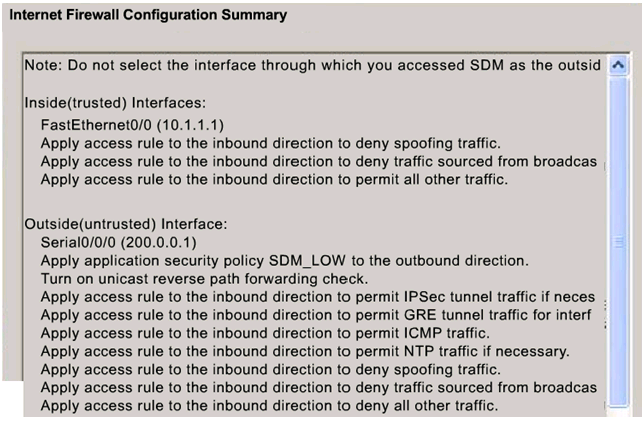

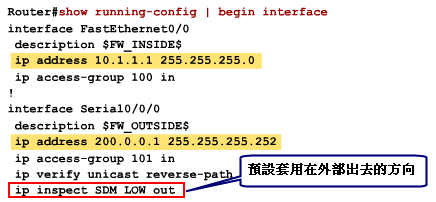

Firewell for SDM 設定步驟

1.Basic Firewell的方式*預設套用在外部的介面

1.選擇Basic的方式 |

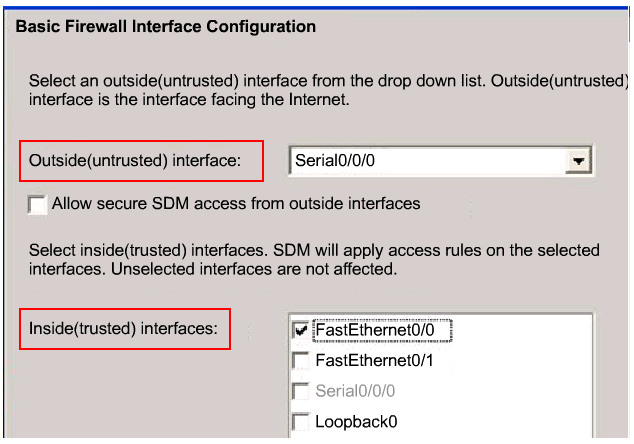

2.選擇Outside & Inside的介面 |

3.完成設定並顯示設定指令 |

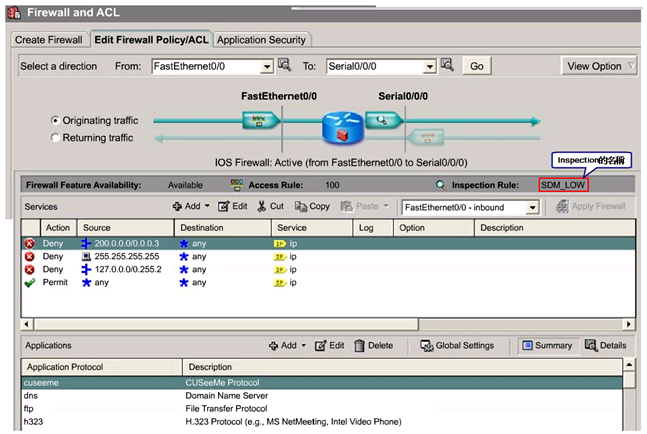

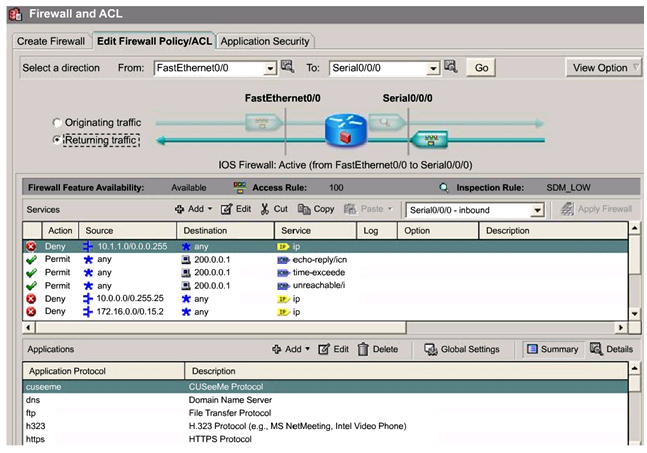

4.查看Inspection設定 |

5.查看由反方向進來的資料流 |

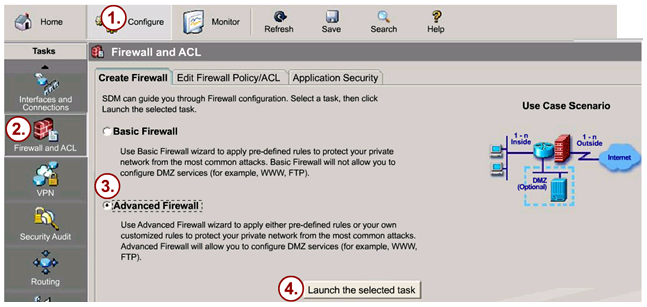

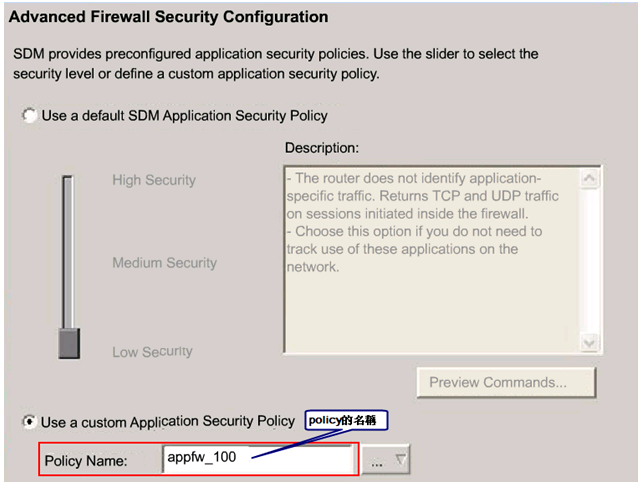

2.Advanced Firewell的設定方式

1.選擇Advanced的方式 |

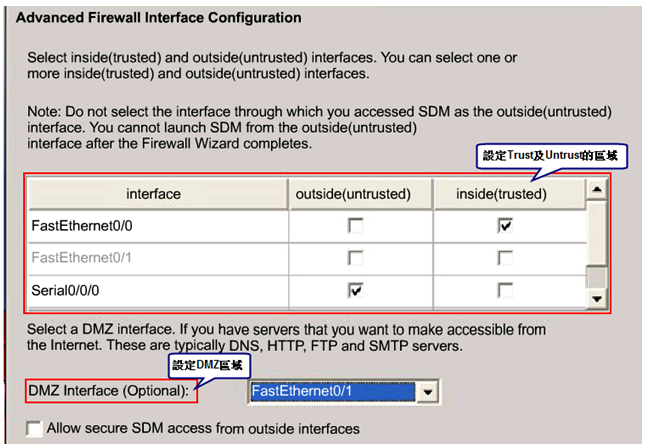

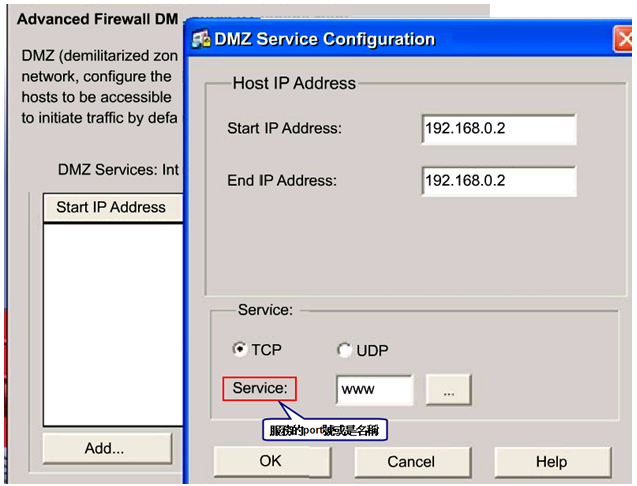

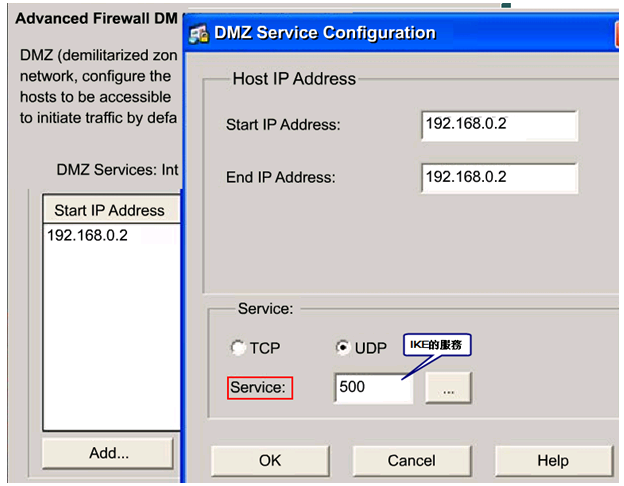

2.增加DMZ區及選擇Trust及Untrust區域 |

3.新增ACL的Rule  |

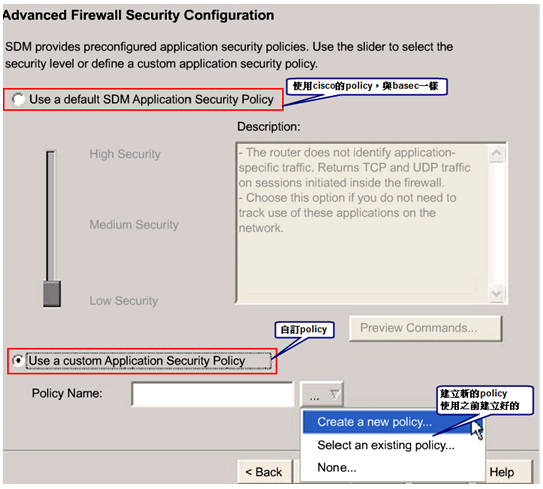

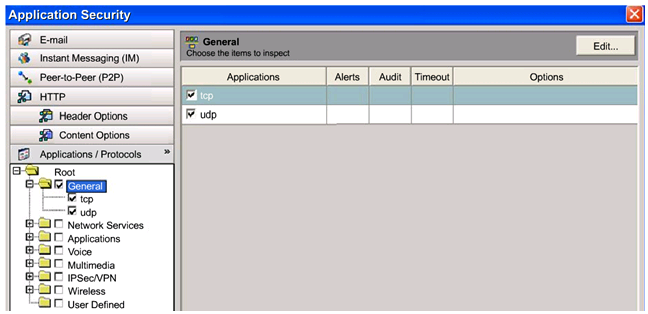

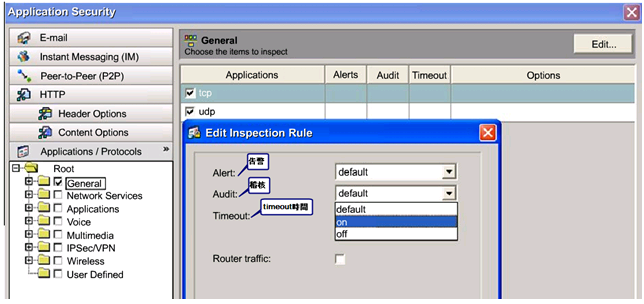

4.建立policy或使用cisco內建的policy |

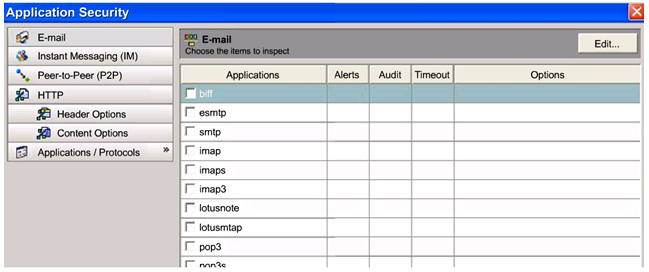

5.針對application阻擋  |

6.設定是否需要做告警及稽核的紀錄 |

7.完成並建立名稱 |

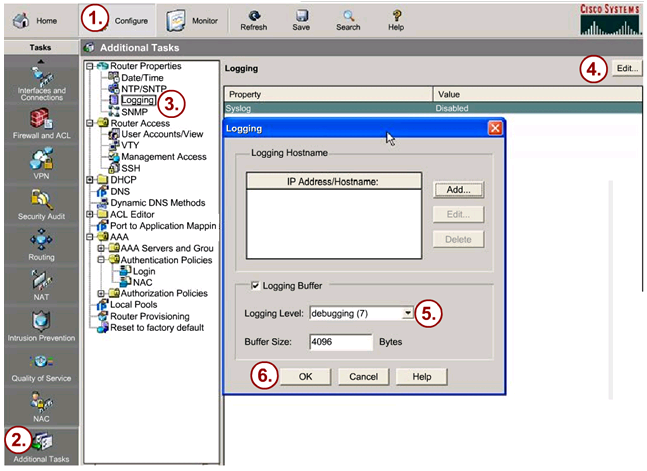

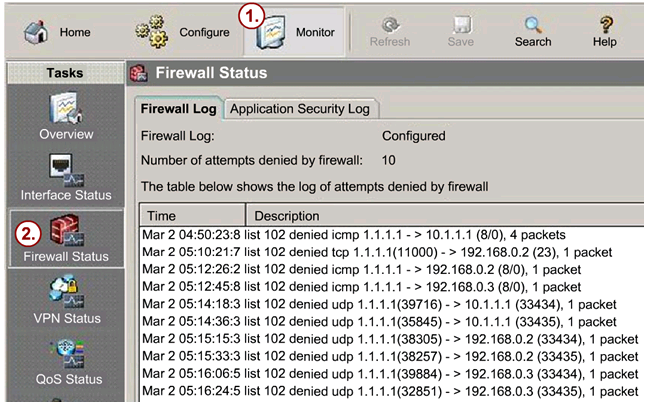

3.查看Firewell Logging的紀錄及設定方式

1.設定logging的logging Level及buffer |

2.查看logging Message |

CCNP-ISCW Module 06 Cisco IOS Threat Defense Features(2)

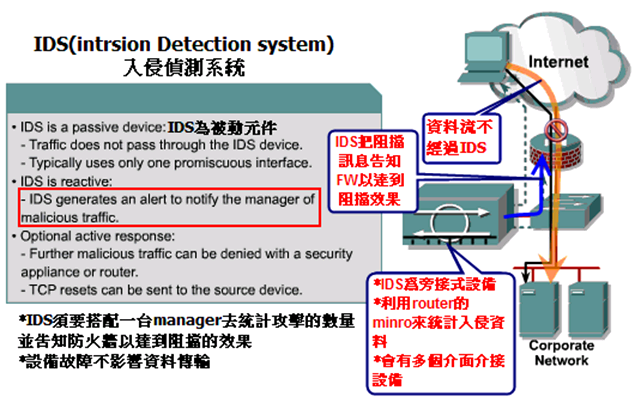

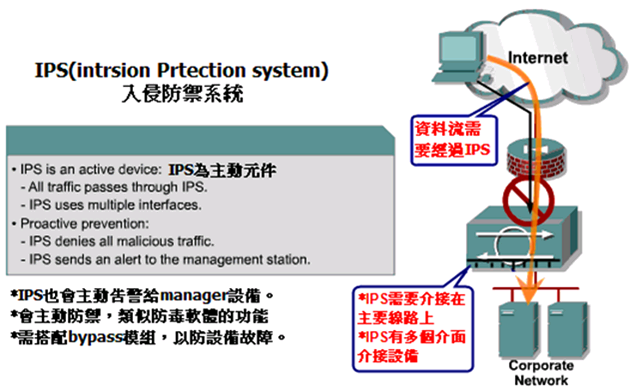

IDS/IPS 入侵偵測/防禦系統

IDS/IPS比較

| 項目 | IDS | ISP |

介接方式

|

Off-line(被動元件)

|

In-line(主動元件)

|

故障處理

|

不影響資料傳輸

|

斷線,需搭配bypass模組

|

告警方式

|

主動告警

|

主動告警

|

防禦方式

|

需搭配Firewall來阻擋

|

類似防毒軟体,主動防禦

|

H.A

|

較簡單

|

較困難(通常不作)

|

介面

|

會有多個介面介接設備

|

會有多個介面介接設備

|

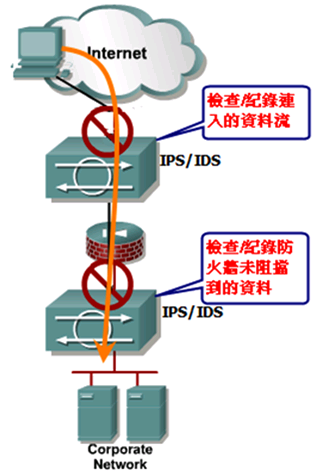

IDS/IPS擺放位置

| *建議放在FW的前跟後,大部分放在FW後面 |

|

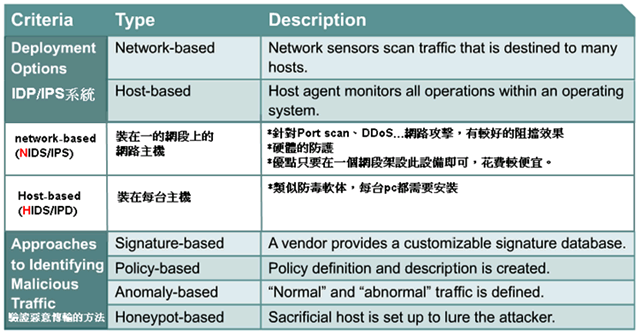

IDS/IPS 系統及防護的種類

IDS/IPS種類

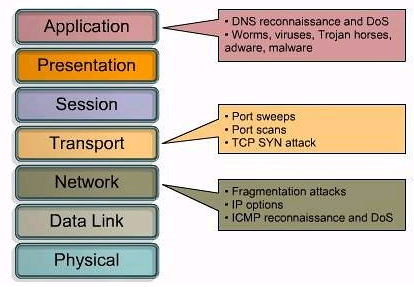

攻擊方法與網路7層的比對

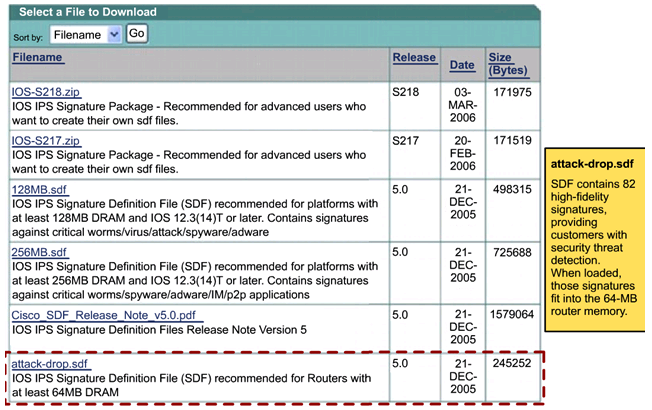

SDF(Signatures Data File)

病毒定義檔,放在RAM裡面,可以到cisco網站下載

|

資料來源:http://nkongkimo.wordpress.com/category/ccnp-iscw-module-06/

沒有留言:

張貼留言